Wie mache ich meine Risiken kalkulierbar?

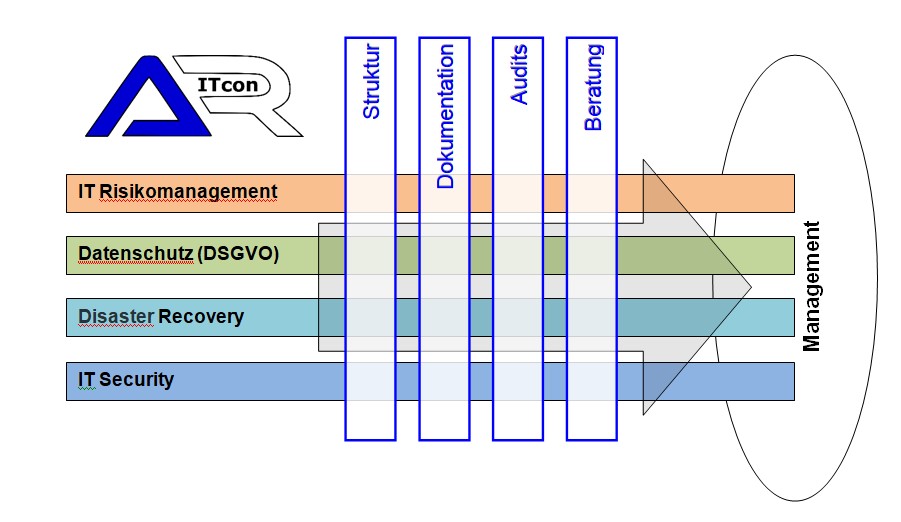

IT Risikomanagement

Wie mache ich meine IT krisensicher?

Die IT ist in vielen Unternehmen kritisch für den Unternehmenserfolg. Ein Ausfall würde erhebliche Gewinneinbußen bedeuten.

Das IT-System ist verschiedensten Gefahren ausgesetzt, aus denen Risiken für das Unternehmen entstehen. Um diese Risiken langfristig managen zu können, muss ein Risikomanagement eingerichtet werden und im Unternehmen gelebt werden. Dasselbe gilt auch für einen funktionierenden Datenschutz. Nur wenn der Datenschutz und das Risikomanagement in jeden Geschäftsprozess integriert werden, kann ein hohes Sicherheitsniveau erreicht werden.

Die Identifikation von Risiken bildet einen wichtigen Schritt innerhalb des Risikomanagementzyklus. Werden Risiken nicht erkannt, können sie nicht entsprechend behandelt werden und in weiterer Folge zu kritischen Löchern in der Sicherheitspolitik des Unternehmens werden. Eine vollständige Identifizierung aller Risiken wird aus wirtschaftlichen Gründen nie machbar sein, aber die kritischen Kernbereiche sollten so vollständig wie möglich durchgearbeitet werden. Doch nicht ausschließlich Risiken sollten im Fokus der Identifikation stehen, auch Chancen sollten beachtet und genutzt werden. Die Einteilung der Risiken erweist sich als herausfordernd, weil meist keine genaue Abgrenzung durchgeführt werden kann und es schwierig ist, eine passende Kategorisierung zu finden. Viel wichtiger aber als eine endgültige Einteilung ist eine strukturierte Herangehensweise an den Identifikationsprozess. Wie vorangehend beschrieben ist der Risikoidentifikation eine hohe Bedeutung beizumessen. Aufgrund der Relevanz der korrekten Risikoidentifikation für den gesamten weiteren Risikomanagementzyklus empfiehlt es sich, in diesem Schritt strukturierte Methoden zum Erfassen der Risiken zu verwenden.

Nachdem die Risiken so vollständig wie möglich identifiziert wurden, kann bereits eine subjektive Reihung der Risiken erfolgen. Um die Reihung objektiv zu untermauern und das subjektive Empfinden offiziell zu rechtfertigen, werden im nächsten Schritt die Eintrittswahrscheinlichkeit und die Schadenshöhe festgelegt. Diese beiden unabhängigen Größen können im Team oder von einer Einzelperson festgelegt werden , wobei, wie bereits erwähnt, ein Gruppenprozess aus den vorangehend genannten Gründen vorzuziehen ist. Für eine Analyse der Risiken müssen die richtigen Bewertungsgrößen gefunden werden. Auf der Hand liegt eine Bewertung nach Eintrittshäufigkeit je Zeiteinheit und Schadensausmaß in Geldeinheiten, aber auch, wenn diese Form der Bewertung im ersten Augenblick logisch erscheint, ist es tatsächlich schwer, diese Werte zu ermitteln. Auch würde eine nicht vorhandene Genauigkeit vorgetäuscht. Erfahrungswerte sind meist im eigenen Unternehmen nur wenige vorhanden und die Erfahrungswerte aus anderen Unternehmen lassen sich nicht einfach übernehmen, somit beruht jede ermittelte Zahl auf einer Schätzung und ist mit der damit einhergehenden Ungenauigkeit behaftet. Grundlegend muss zwischen quantitativen oder qualitativen Bewertungsansätzen entschieden und dann eine passende Einheit oder Skala gefunden werden.

Als Resultat aus der Bewertung der Risiken unter Berücksichtigung von Eintrittswahrscheinlichkeit und Schadensausmaß soll eine Reihung der Risiken hervorgehen, mit der im weiteren Risikomanagementprozess gearbeitet werden kann. Auf Grund dieser Reihung kann einen Priorisierung auf für das Unternehmen als besonders gefährlich eingestufte Risiken erfolgen.

Nach Abschluss der Risikobewertung sollen Maßnahmen gesetzt werden, um die Risiken für das Unternehmen zu verringern. Ziel ist es, das Unternehmen gegen die herausgearbeiteten Risiken abzusichern.

Folgende Strategien für den Umgang mit Risiken stehen zur Verfügung:

- Vermeidungsmaßnahmen – Vermeiden

- Verminderungsmaßnahmen – Verringern

- Versorgungsmaßnahmen – Vorsorgen

- Risikoüberwälzung – Transferieren

- Risikoselbsttragung – Akzeptieren

In erster Linie sollten Menschenleben geschützt werden. Die weitere Auswahl der geeigneten Maßnahmen kann dann anhand der Kosten getroffen werden.

Grundsätzlich lässt sich Datenschutz nach Art der betroffenen Datenkategorien unterteilen. In Unternehmen gibt es vorwiegend zwei Kategorien von Daten, die besonders schützenswert sind:

- Personenbezogene Daten: Sämtliche Daten, die natürliche Personen identifizieren, sind von Rechts wegen (DSG 2000, EU-DSGVO, usw.) zu schützen.

- Unternehmenswichtige Daten: Diese gehen über personenbezogene Daten hinaus und beinhalten auch Ideen, Pläne, Buchhaltung usw.; es handelt sich also um Daten, die für den Fortbestand des Unternehmens wichtig sind.

Eine Zertifizierung nach ISO27001 benötigt eine Umfangreiche Vorbereitung und Dokumentation.

Die Erstellung von Disaster Recovery Plänen (DRP) dient der schnellstmöglichen Wiederherstellung des Geschäftsbetriebes im Katastrophenfall und ist ein Teilbereich des Business Continuity Managements und eng mit dem betriebsinternen Risikomanagement verknüpft. Eine durchdachte Disaster Recovery Planung kann nicht nur im Ernstfall entscheidend für das Überleben eines Unternehmens sein, sondern – ebenso wie die gesamte Business Continuity Strategie – auch von hoher Relevanz in der Kommunikation gegenüber Kunden, Partnern, weiteren Stakeholdern, Banken und potentiellen Investoren.

Die Sicherstellung der Unternehmerischen-Wertschöpfung auch in Krisenzeiten und nach Schadfällen. Vorbereitung auf verschiedenste Szenarien um durch Strategien, Pläne, Maßnahmen und Prozesse.

- 01

Risiko Checkup

Sensibilisierung hinsichtlich Risiken. Definition der Kern-Assets. Erarbeiten der kritischen Risiken. Setzen von geeigneten Maßnahmen zur Reduktion der kritischen Risiken.

- 02

Basis

Risikomanagement

Erarbeiten der Basis für ein funktionierendes Risikomanagement. Identifizieren, Analysieren und Bewerten der vorhandenen Risiken.

- 03

Aufbauendes

Risikomanagement

Entwickeln von geeigneten Maßnahmen für die identifizierten Risiken. Hilfe bei der Umsetzung und Bewertung der Maßnahmen.

- 04

Risk-Awareness-Schulungen

Schulung von Mitarbeitern hinsichtlich einen risikobewussten Arbeitsalltag.

- 05

Business Continuity Strategie

Erstellen von Notfallplänen, um ein strukturiertes Vorgehen bei IT-Problemen zu gewährleisten. Implementierung eines Prozesses, um die Funktionalität und Aktualität der Notfallpläne sicherzustellen.

- 06

Disaster Recovery Planung

Erstellen von Notfallplänen um ein strukturiertes Vorgehen bei IT-Problemen zu behandeln. Implementierung eines Prozesses um die Funktionalität und Aktualität der Notfallpläne zu gewährleisten.